La Seguridad Informática, Protección De Datos, El Concepto De Control De Acceso Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 55492731.

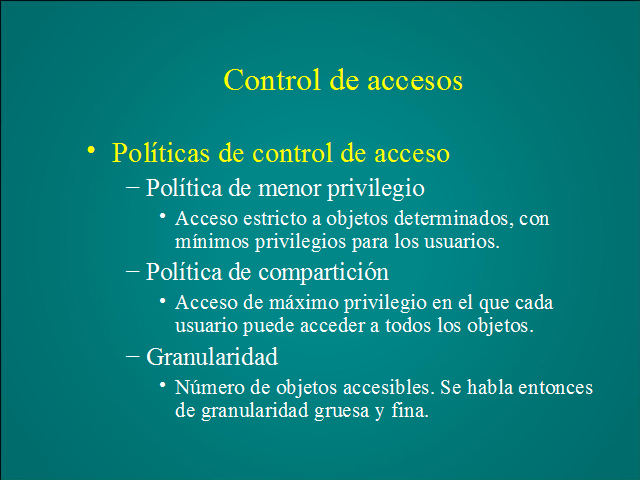

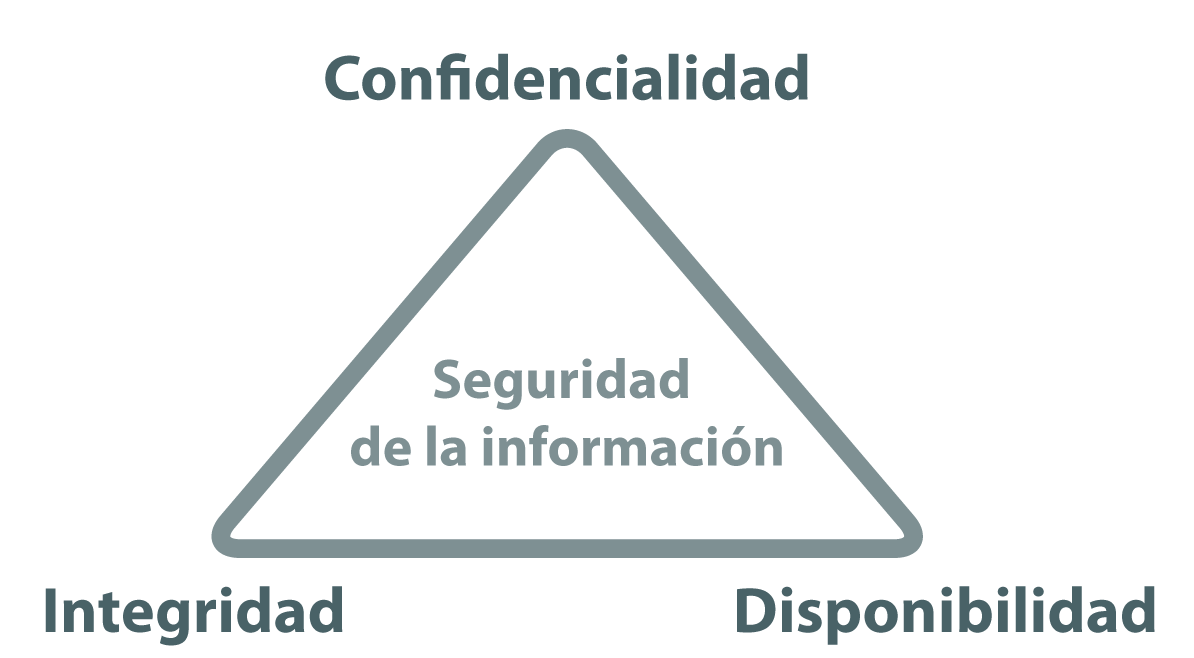

MONOGRÁFICO: Introducción a la seguridad informática - Seguridad de la información / Seguridad informática | Observatorio Tecnológico

Control De Acceso, Concepto Del Vector De La Seguridad Informática Ilustración del Vector - Ilustración de vector, control: 79013764

.jpg)