Evaluación de la seguridad de los Sistemas Informáticos: políticas, estándares y análisis de riesgos» – Tu centro de expertise en España sobre Quality Engineering y Testing

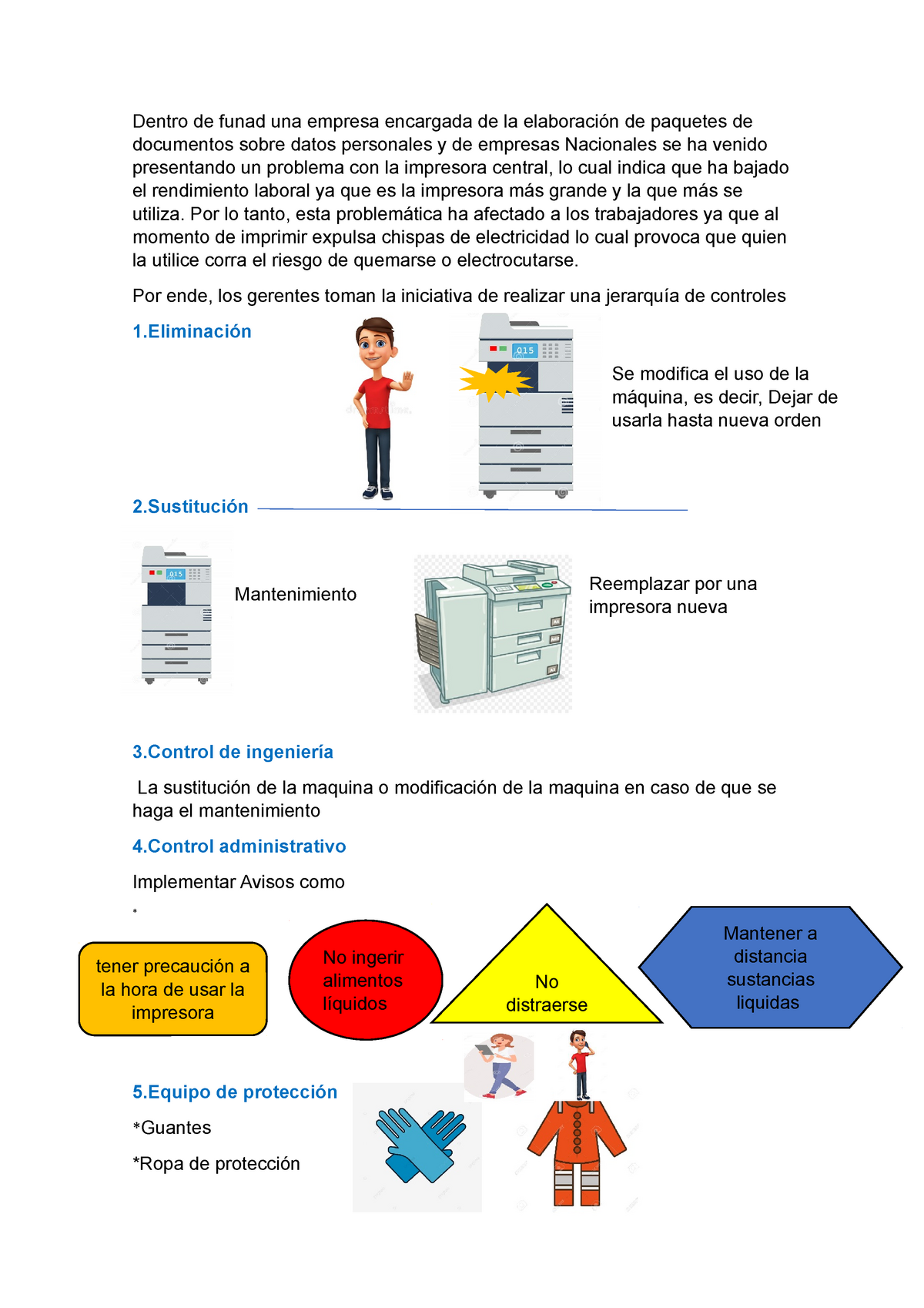

Ejemplo practico sobre la jerarquía de controles - Dentro de funad una empresa encargada de la - Studocu